Kerberos چیست؟

Kerberos یک پروتکل احراز هویت شبکه است که برای ارائه احراز هویت امن در برنامههای کلاینت-سرور طراحی شده است. این پروتکل توسط موسسه فناوری ماساچوست (MIT) به عنوان بخشی از پروژه آتنا در دهه ۱۹۸۰ توسعه یافته و در سیستمهای عامل مدرن مانند ویندوز، لینوکس و مکاواس، و همچنین در محیطهای سازمانی برای تأمین امنیت ارتباطات شبکه مورد استفاده قرار میگیرد.

ویژگیهای اصلی Kerberos:

-

احراز هویت مبتنی بر بلیت (Ticket): Kerberos از بلیتها برای احراز هویت کاربران به سرویسها استفاده میکند. به جای ارسال رمز عبور از طریق شبکه، بلیتهای زمانی صادر میشوند که هویت کاربر یا سرویس را ثابت میکنند.

-

رمزنگاری کلید متقارن: Kerberos بر اساس رمزنگاری کلید متقارن کار میکند، به این معنا که یک کلید واحد برای رمزگذاری و رمزگشایی پیامها استفاده میشود. سرور مرکزی احراز هویت (مرکز توزیع کلید یا KDC) بهطور امن این کلیدها را مدیریت میکند.

-

احراز هویت متقابل: هم کلاینت و هم سرور، هویت یکدیگر را تأیید میکنند و این کار خطر جعل هویت یا حملات مرد میانی را کاهش میدهد.

-

ورود یکباره (Single Sign-On یا SSO): هنگامی که یک کاربر توسط Kerberos احراز هویت میشود، میتواند به چندین سرویس دسترسی پیدا کند بدون اینکه نیاز به وارد کردن مجدد اعتبارنامهها (رمز عبور) داشته باشد. این ویژگی اصلی Kerberos است که هم امنیت و هم سهولت استفاده را بهبود میبخشد.

Kerberos چگونه کار میکند؟

پروتکل Kerberos شامل سه جزء اصلی است:

- مرکز توزیع کلید (KDC): هسته Kerberos که مسئول احراز هویت کاربران و سرویسها است. این مرکز شامل دو بخش است:

- سرور احراز هویت (AS): هویت کلاینت را تأیید کرده و اولین بلیت (بلیت ارائهدهنده بلیت یا TGT) را فراهم میکند.

- سرور ارائهدهنده بلیت (TGS): بلیتهای مخصوص سرویسها را بر اساس TGT صادر میکند.

- کلاینت: کاربر یا برنامهای که درخواست احراز هویت برای دسترسی به یک سرویس را دارد.

- سرویس/سرور: منبع یا برنامهای که کلاینت قصد دارد به آن دسترسی پیدا کند (مثل یک سرور فایل یا وبسایت).

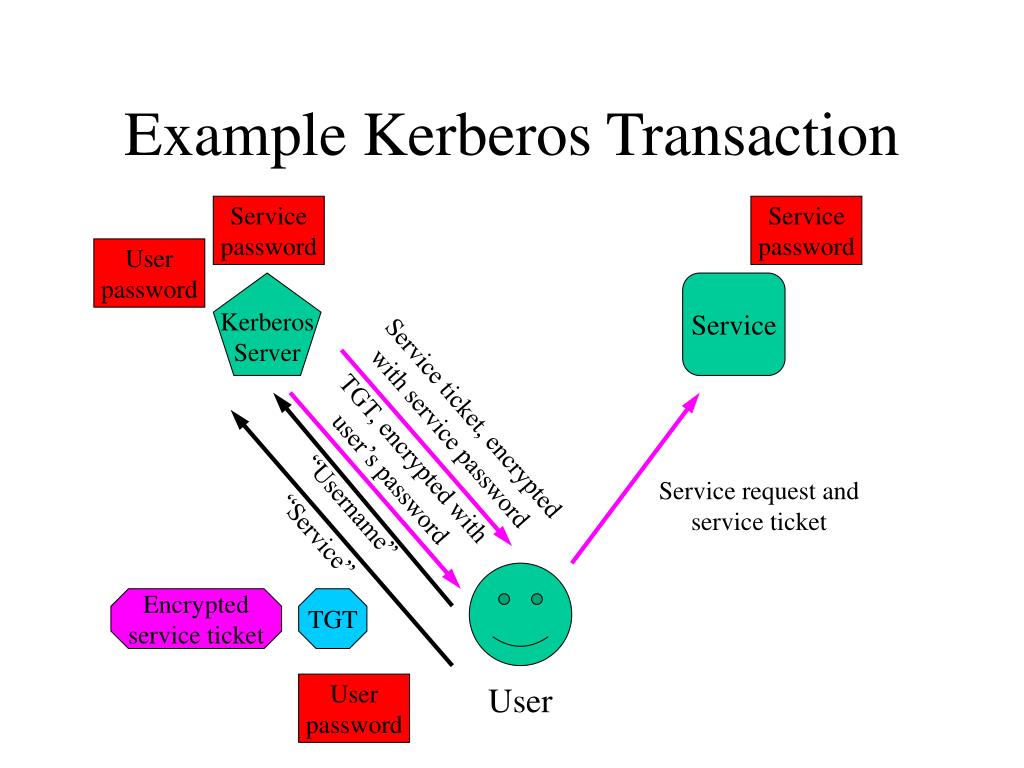

مراحل احراز هویت Kerberos:

- احراز هویت کلاینت:

- کاربر وارد سیستم میشود و کلاینت درخواست خود را به سرور احراز هویت (AS) ارسال میکند. اگر اعتبارنامهها معتبر باشند، یک TGT (بلیت ارائهدهنده بلیت) دریافت میکند.

- درخواست سرویس:

- زمانی که کاربر سعی میکند به یک سرویس دسترسی پیدا کند، کلاینت TGT را به سرور ارائهدهنده بلیت (TGS) ارسال کرده و درخواست دسترسی به سرویس خاصی را میدهد.

- بلیت سرویس:

- TGS بلیت سرویس را صادر کرده و کلاینت آن را به سرویس مورد نظر ارسال میکند.

- احراز هویت متقابل:

- سرویس بلیت را اعتبارسنجی کرده و اگر معتبر باشد، به کلاینت دسترسی میدهد. کلاینت و سرور همچنین میتوانند یکدیگر را احراز هویت کنند تا مطمئن شوند که هر دو طرف همان هویتی هستند که ادعا میکنند.

نقاط قوت Kerberos:

- امنیت: این پروتکل از ارسال رمز عبور از طریق شبکه جلوگیری میکند و حفاظت قدرتمندی در برابر حملات رایج مانند حملات بازپخش و شنود فراهم میکند.

- کارآمدی: Kerberos از ورود یکباره (Single Sign-On) استفاده میکند که نیاز به وارد کردن مکرر اعتبارنامهها برای سرویسهای مختلف را کاهش میدهد.

- پذیرش گسترده: Kerberos یک پروتکل استاندارد برای احراز هویت است که در محیطهای سازمانی مورد استفاده قرار میگیرد و در بسیاری از سیستمها، از جمله دایرکتوری فعال مایکروسافت (Active Directory) ادغام شده است.

معایب احتمالی:

- نقطه شکست واحد: KDC برای عملکرد Kerberos حیاتی است. اگر KDC خراب شود، سرویسهای احراز هویت در شبکه ممکن است از کار بیفتند.

- حساسیت به زمان: بلیتهای Kerberos محدودیت زمانی دارند و این موضوع نیازمند همگامسازی دقیق ساعتهای سیستم در تمام دستگاههای شبکه است.

- پیچیدگی: پیادهسازی و مدیریت زیرساخت Kerberos ممکن است پیچیده باشد و نیاز به پیکربندی دقیق دارد.

Kerberos بهطور گسترده در محیطهای سازمانی مورد استفاده قرار میگیرد، به ویژه در سرویسهایی مانند دایرکتوری فعال (Active Directory) در دامنههای ویندوز، که احراز هویت امن، مقیاسپذیر و کارآمدی را برای کاربران و سیستمها فراهم میکند.